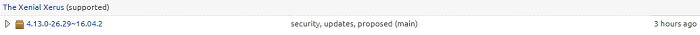

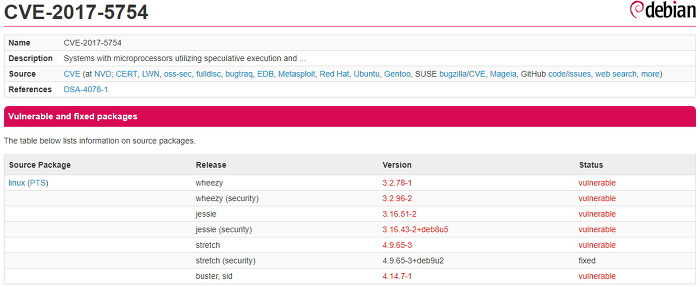

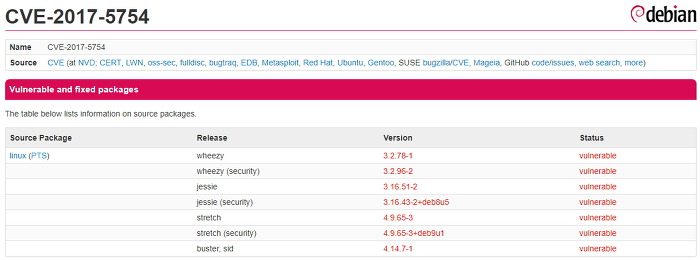

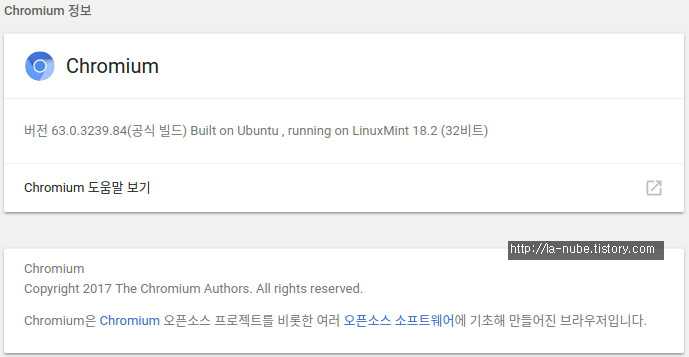

영국의 캐노니컬(Canonical)에서 개발하는 우분투(Ubuntu) 16.04 LTS Xenial Xerus와 14.04 LTS Trusty Tahr 리눅스 커널의 새로운 기능 추가와 버그 수정 및 보안 취약점 문제를 해결한 HWE 커널 4.13.0-31 버전, GA 커널 4.4.0-112 버전, HWE 커널 4.4.0-111 버전, GA 커널 3.13.0-141 버전이 업데이트를 통해 각각 배포되었습니다. *LTS : Long Term Support - 5년 간의 장기 지원*HWE : Hardware Enablement - 하드웨어 지원 강화를 위한 커널로, 6개월마다 4번에 걸쳐 판올림하면서 지원*GA : General Availability - 출시 당시의 커널로, 5년 간 판올림 없이 지원 --..